Análisis de SMBGhost en Latinoamérica

Escaneando Latinoamérica con GoGhost

SMBGhost (CVE-2020-0796) es una vulnerabilidad de ejecución remota de código, no autenticada, en Microsoft Server Message Block 3.1.1 (SMBv3). La vulnerabilidad sólo requiere que el puerto 445 esté abierto, y un atacante podría conectarse y ejecutar comandos sin necesidad de tener usuario o contraseña.

Esta vulnerabilidad, debido al servicio en el que se encuentra Microsoft SMB tiene un enorme potencial de efecto tipo gusano. Esto quiere decir que, si se infecta una PC en una LAN (Local Area Network), puede replicar el ataque de forma local e infectar a todos los demás ordenadores de la red. Dicha vulnerabilidad explota una ejecución remota de comandos via SMB puerto 445 expuesto, igual a la usada por el ransomware WannaCry en 2017 que infectó en un solo día más de 140,000 PCs en todo el mundo.

En DeepSecurity, entendemos la gravedad de este tipo de vulnerabilidades y queremos ayudar a fortalecer la ciberseguridad e infraestructura del mercado local y de países de la región. En ese sentido, dada la coyuntura y la exposición masiva de PCs y Servidores con Windows a Internet. Donde vimos el potencial de realizar herramientas de seguridad en lenguajes de programación de nueva generación como “Go”, lenguaje creado por Google y que originalmente fue diseñado para crear infraestructura y backend capaces de procesar un gran volumen de datos usando pocos recursos. El lenguaje está centrado netamente en el performance y empresas como CloudFlare y Facebook ya la están usando para optimizar su velocidad.

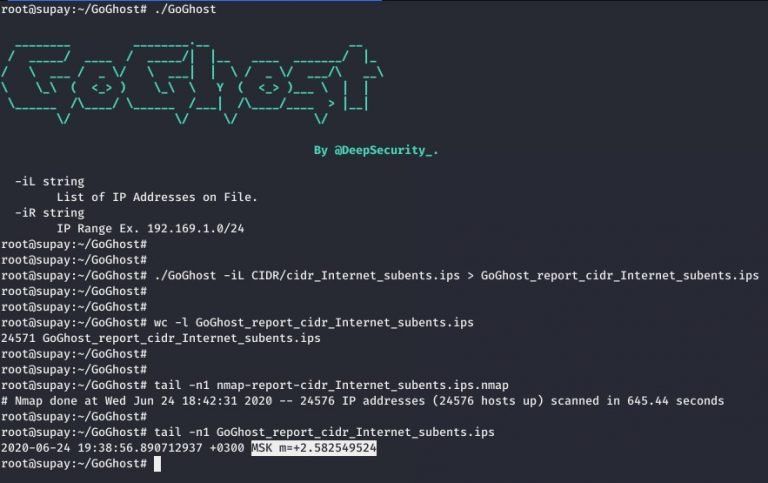

Decidimos crear GoGhost, herramienta con potencial para escanear segmentos completos de Internet, y que nos permitió realizar un escaneo de más de 125 millones de direcciones IP de Latinoamérica en busca de estadísticas sobre esta vulnerabilidad. GoGhost no realiza escaneos intrusivos, ni ejecución de pruebas de corrupción de memoria en los servidores Windows. GoGhost realiza pruebas con paquetes SMB diseñados para encontrar servidores que soportan específicamente el algoritmo de compresión “LZNT1” en el protocolo emulando una petición maliciosa sin explotar la vulnerabilidad en sí.

Nuestro análisis se enfocó principalmente en hallar todos los servicios SMB (445/tcp) que tuviesen compresión y estuviesen expuestos a internet. Usando GoGhost, validamos todas las direcciones IPv4 de latinoamérica registradas en LACNIC (lacnic.net), un total de aproximadamente 125 millones de direcciones.

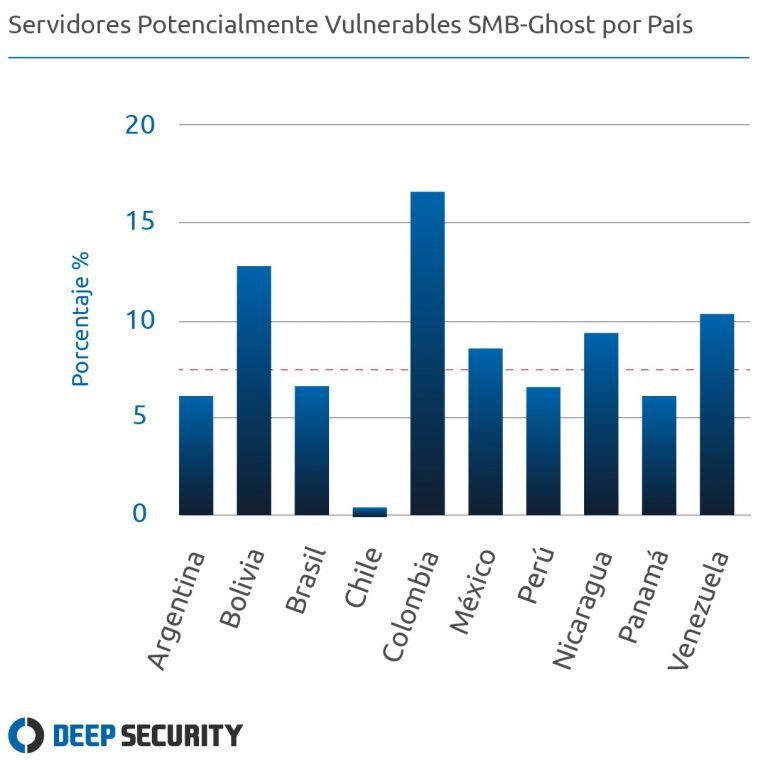

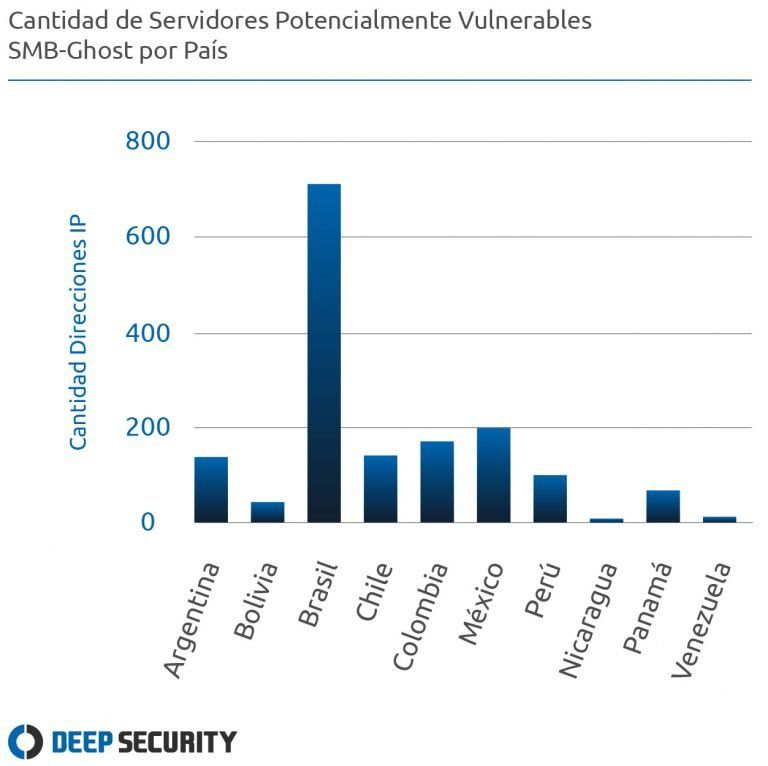

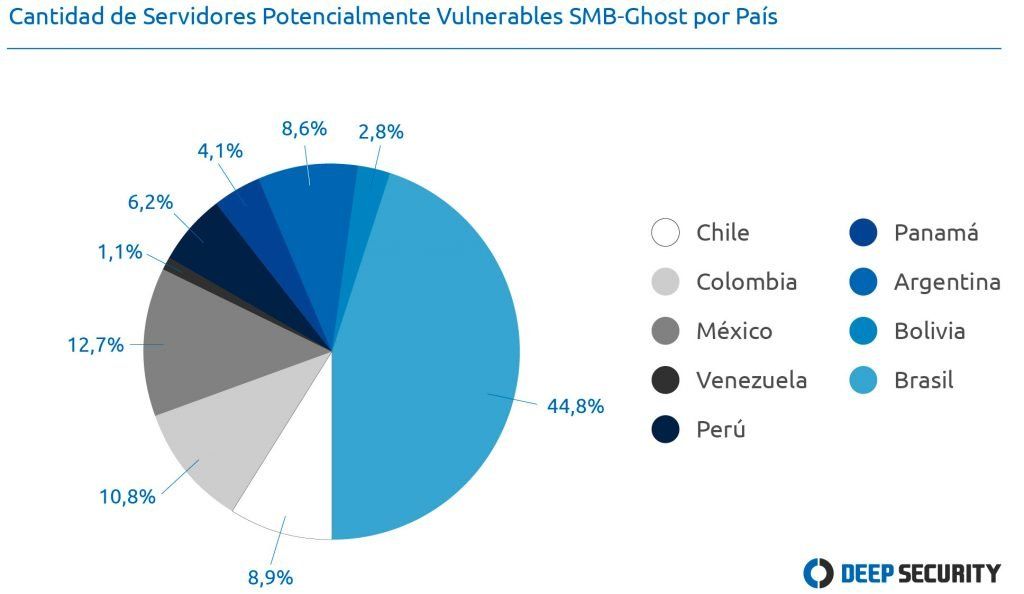

Colombia fue el país que mostró mayor porcentaje de servidores potencialmente vulnerables, un 17% del total de 1203 servidores SMB expuestos (tcp/open) a Internet. Este porcentaje representa más de 150 servidores, que corren el riesgo de ser expropiados por ciberdelincuentes para ser utilizados en minería de criptomonedas, ser infectados por ransomware o ser utilizado como parte de una enorme Botnet. Microsoft califica esta vulnerabilidad como crítica (CVE-2020-0796) y debería ser parchada cuanto antes. En Brasil, un país que cuenta con un porcentaje relativamente bajo, debido a su desarrollo tecnológico y desarrollo digital, expone más de 700 servidores Windows potencialmente vulnerables.

En Perú se encontró que el 7% de los servidores con SMB expuestos, resultan ser potencialmente vulnerables, resultado bastante cercano al promedio de 8% de la región. Fueron más de 100 servidores potencialmente vulnerables los encontrados, menor que los encontrados en el análisis de Windows SMB BlueKeep.

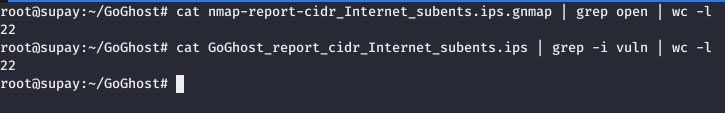

GoGhost es una herramienta programada 100% en Go, lo que permitió al equipo de investigadores de DeepSecurity realizar escaneos masivos confirmando 22,500 direcciones IP potencialmente vulnerables a SMBGhost (CVE-2020-0796) en solo 2 segundos.

El potencial de escaneo de esta herramienta nos revela el verdadero paradigma de Internet, todo está conectado y accesible desde cualquier IP. Se realizó un análisis comparativo entre Nmap y GoGhost para encontrar direcciones IP potencialmente vulnerables a SMBGhost (CVE-2020-0796) , los resultados se adjuntan a continuación:

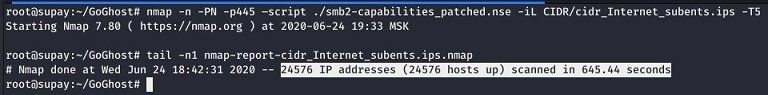

Usando el siguiente script de NMAP “smb2-capabilities_patched.nse” para validar la vulnerabilidad de SMBGhost (CVE-2020-0796) , se escanearon casi 25,000 direcciones IP de un segmento de Internet. El escaneo de NMAP demoró cerca de

650 segundos

en terminar vs GoGhost que tardó solo

2.5 segundos.

MAP realizó el escaneo de 24,576 direcciones IP en 645.5 segundos, cabe indicar que se utilizó -T5 para tratar de dar la mayor velocidad soportada (insane – T5).

Se contrastaron los resultados de ambas herramientas, donde se validó la misma cantidad de puertos 445/tcp abiertos usando la misma muestra 24,576 direcciones IP de Latinoamérica.

GoGhost es una herramienta OpenSource disponible en código fuente 100% Go : GitHub: https://github.com/deepsecurity-pe/GoGhost

Como conclusión, existen miles de servidores potencialmente vulnerables a SMBGhost en latinoamérica y que corren el riesgo de convertirse en víctimas de ciberdelincuentes que se encuentran en búsqueda de nuevos servidores para vulnerar.

Para evitar que tu servidor sea vulnerable, puedes deshabilitar la compresión en Windows SMB con la siguiente línea en powershell:

Set-ItemProperty -Path «HKLM:\SYSTEM\CurrentControlSet\Services\ LanmanServer\Parameters» DisableCompression -Type DWORD -Value 1 -Force

Microsoft, además, ya ha publicado parches de seguridad que aseguran la compresión SMB para evitar la vulnerabilidad y pueden descargarse desde la web oficial de Microsoft.

Versiones de windows afectadas:

- Windows 10 Version 1903 for 32-bit Systems

- Windows 10 Version 1903 for ARM64-based Systems

- Windows 10 Version 1903 for x64-based Systems

- Windows 10 Version 1909 for 32-bit Systems

- Windows 10 Version 1909 for ARM64-based Systems

- Windows 10 Version 1909 for x64-based Systems

- Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)