Hackers: El Metódico, Paciente y Sigiloso Robo a un Banco

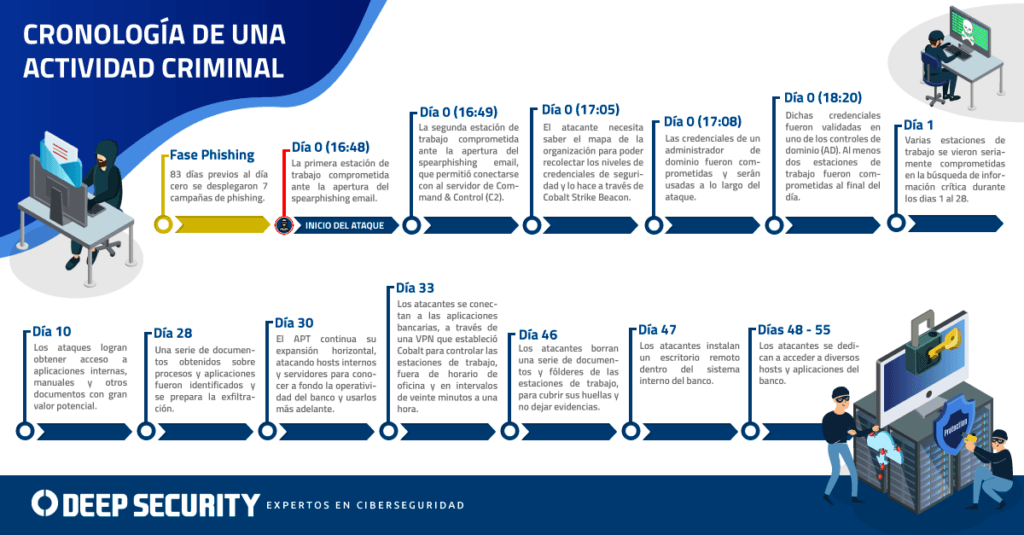

La empresa rumana de Ciberseguridad @Bitdefender público un nuevo caso de estudio “An APT Blueprint: Gaining New Visibility into Financial Threats“ en donde plasma la línea de tiempo y el modus operandi de la APT (Advanced Persistent Threat) Carbanak, que es el nombre de la banda de ciberdelincuentes que perpetraron más 100 ciberataques a instituciones financieras alrededor del mundo entre el 2013 y el 2015 para robar más de 1,000 millones de euros.

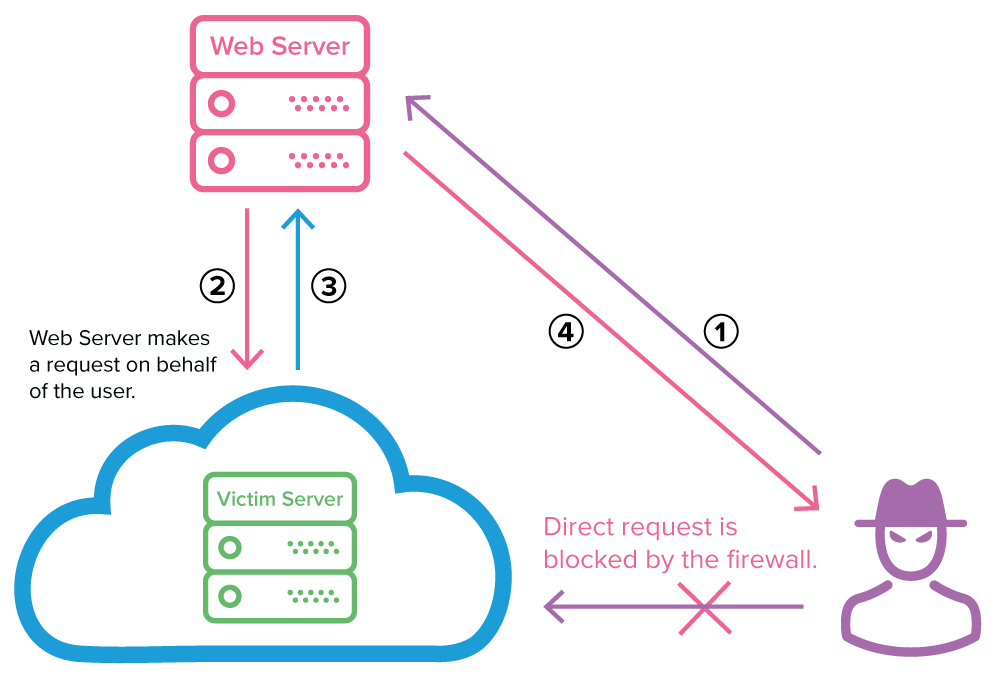

La cronología que detalla este artículo hace referencia a un robo de un banco de Europa del Este mediante el control externo (a través de una VPN) de los sistemas internos del banco que controlan los cajeros automáticos para organizar una ola de retiros masivos.

FASE # 1 – Phishing: todo inicia con un simple mail

La banda de cibercriminales envía oleadas de mails a todos los empleados del banco, sin importar en que área se desempeñen; es indiferente si el empleado es de RRHH, Ventas, IT o contabilidad; la intención es que malware ingrese para crear una puerta trasera en los sistemas infectados y poder moverse lateralmente a través de sus redes y diversos departamentos.

FASE # 2 – El perfil del APT (Advanced Persistent Threat) metódico, paciente y sigiloso

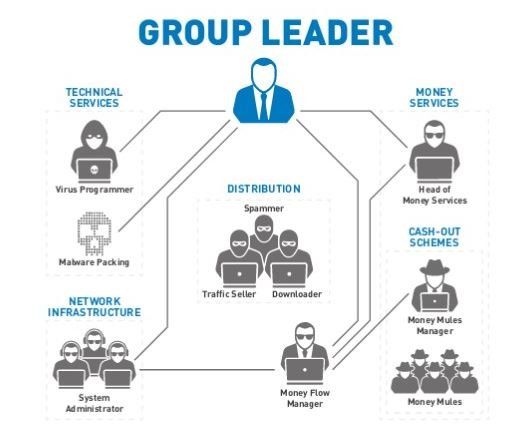

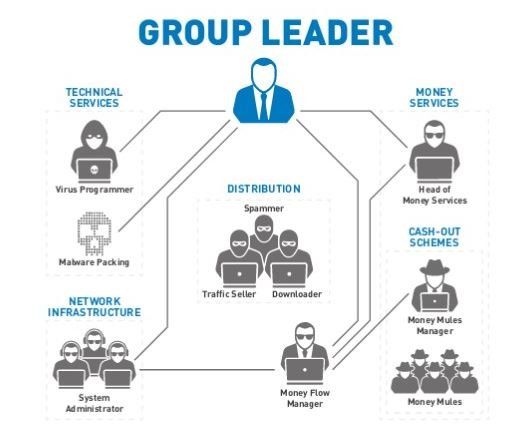

El detalle del ataque APT nos muestra que no solo un individuo es el ejecutante del ataque, sino que describe a un equipo (posiblemente mayor a 10 personas), el cual se caracteriza por ser paciente, metódico, cuidadoso y casi imperceptible en su intromisión, con habilidades técnicas que le permiten capturar las credenciales de los administradores a nivel de la memoria (mimikatz), moverse sigilosamente de manera lateral a través de la red del banco, eliminar sus rastros, diseñar exploits para insertarse en los servidores. Sin embargo, lo más resaltante, y riesgoso, se manifiesta en la gestión del tiempo, el ataque es planeado para ser paciente inicialmente en la recolección y revisión minuciosa de documentos que permiten al delincuente conocer a profundidad la operatividad del banco, para mantener la posibilidad de volver a atacarlo; y, finalmente, con la extracción o redireccionamiento de fondos.

Fuente: Organization of American States.

Lo cual es también es indicado en el reporte «Estado de ciberseguridad en el sector bancario en América Latina y el Caribe» de la organización de estados americanos OEA @OEA_Cyber.

Estrategias de mitigación efectivas APT:

Ninguna infraestructura de TIC puede ser 100% segura, pero hay niveles razonables que cada organización puede definir para reducir significativamente el riesgo de un fraude por medios digitales que podrían ser mitigado basados en estrategias básicas:

- Use la lista blanca de aplicaciones para evitar que se ejecuten software malintencionado y programas no autorizados.

- Aplicación de parches, como Java, visores de PDF, Flash, navegadores web y Microsoft Office.

- Parches de vulnerabilidades del sistema operativo.

- Restringir los privilegios administrativos a los sistemas operativos y aplicaciones, según los roles del usuario.

El Perú no está exento de este tipo de ataques, que no solo se pueden desarrollar en entidades financieras, sino también en empresas e-commerce, Fintech’s y entidades públicas. Por ello, Deep Security aconseja que las empresas deben capacitar no solo al personal técnico sino a todos los colaboradores en general, debido a que es vital para la continuidad del negocio que toda la organización conozca cómo reconocer posibles amenazas para poder reportarlas a los responsables. Así mismo, consideramos que es una buena práctica solicitar servicios como phishing as a services e ingeniería social con una frecuencia semestral.

Servicios

Capacitación

Suscribirse a nuestro boletín

SUSCRIBIRSE

Gracias por suscribirte a nuestro boletín.

Parece que hubo un error. Por favor reintenta más tarde.

Deep Security del Perú S.A.C - RUC 20600837622 | Realizado por WSI - Dinámica Digital