Análisis de BlueKeep en Perú

BlueKeep (CVE-2019-0708) es una vulnerabilidad de ejecución remota de código, no autenticada, en Remote Desktop Services (Servicio de RDP). La vulnerabilidad solo requiere que el puerto de RDP esté abierto y un atacante podría conectarse sin necesidad de tener usuario o contraseña.

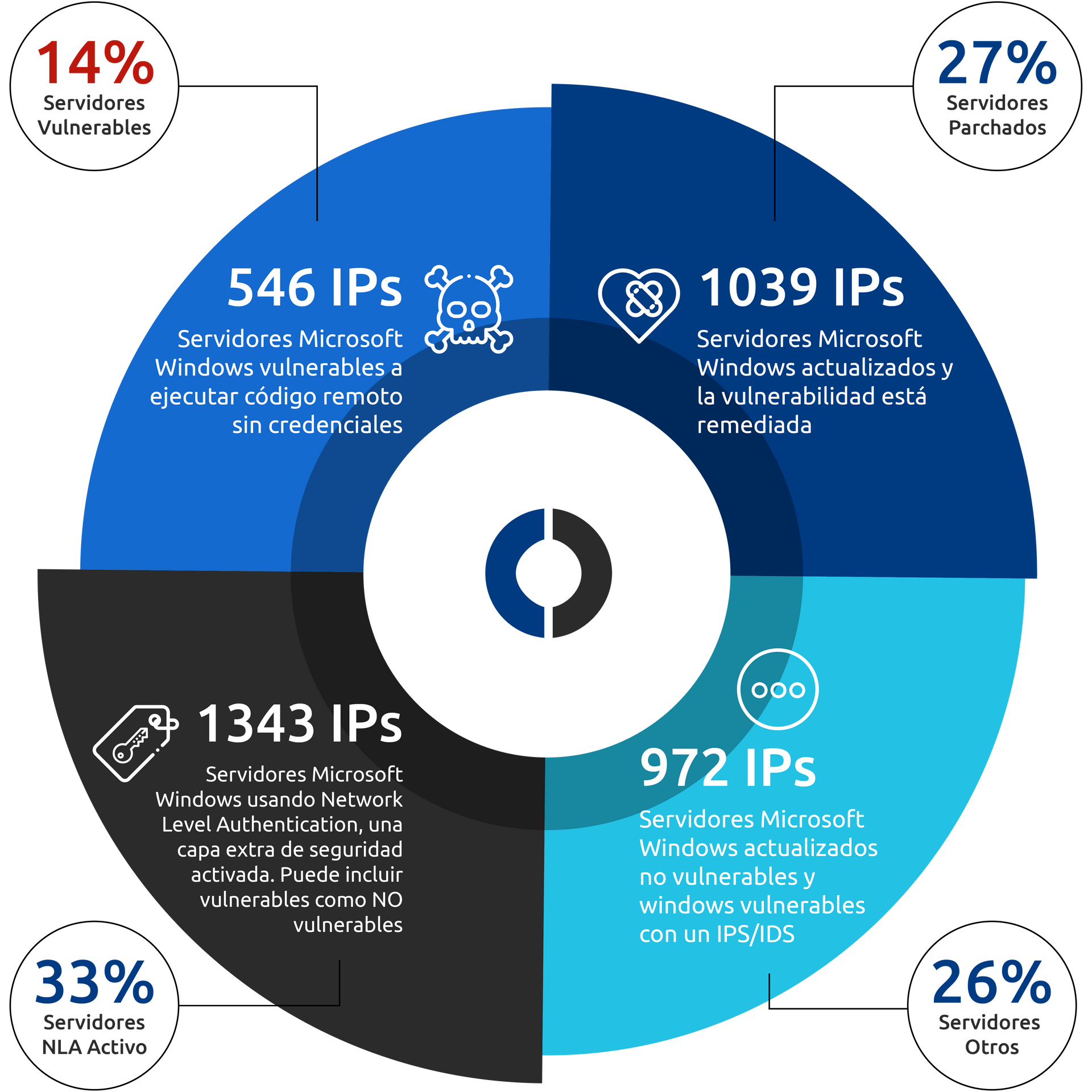

En DeepSecurity nos preocupamos por el bienestar de la infraestructura de nuestro país y realizamos constante ciber inteligencia que nos permite identificar amenazas latentes en nuestra frontera digital. De nuestros análisis, hemos identificado que a raíz del Covid-19 (entre el 13 de marzo y el 13 de abril), ha aumentado en casi 40% la exposición de RDPs desactualizados a internet. En ese sentido, realizamos un escaneo masivo a todas las IPs del Perú que exponían sus RDPs, con esto se pudo identificar infraestructura peruana vulnerable a BlueKeep. El análisis reveló que existen más de 500 servidores vulnerables. Se adjunta un gráfico con los porcentajes de servidores con RDP expuestos a internet.

Análisis de vulnerabilidad "BlueKeep" en direcciones IP del Perú

El análisis fue bastante interesante porque no solo pudimos identificar que habían cerca de 600 IPs vulnerables, sino que también encontramos 6 HotSpots que fingían ser RDP, pero no lo eran. También encontramos que había servidores parchados (actualizaciones de Microsoft) pero también pudimos identificar que cientos de servidores habían habilitado NLA – Network Level Authentication como método para prevenir el ataque. Es importante mencionar que activar NLA solo previene que el atacante pueda explotar la vulnerabilidad sin credenciales, sin embargo, el servidor sigue siendo vulnerable. Las versiones de windows vulnerables a BlueKeep y sus parches:

- Windows 7 (KB4499175)

- Windows Server 2008 R2 (KB4499175)

- Windows Server 2008 (KB4499180)

Y las ya sin soporte:

- Windows 2003 (KB4500331)

- Windows XP (KB4500331)

- Windows Vista (KB4499180)

Para validar si un servidor tiene el parche instalado, se puede usar una consulta wmi desde CMD reemplazando el “999999” por el número de arriba correspondiente al servidor:

wmic qfe | find «KB999999»

Si el servidor es crítico como para ser parchado, Microsoft sugiere activar NLA (Network Level Authentication) para evitar que, actores maliciosos no autenticados, puedan ejecutar código remoto en el servidor en cuestión.

Para activar el NLA de forma manual, puede usar el siguiente script:

- Descargar el script y guardarlo como fixer.bat

- Ejecutar el CMD como administrador y ejecutar “fixer.bat NombreDelServidor” y cambiar NombreDelServidor por el servidor que quiere activar NLA. Si no sabes cual es el nombre del server que quieres actualizar, conéctate al servidor y en el cmd escribe como comando %ComputerName%.

- Si el script se ejecutó con éxito, verán el mensaje: “Operación realizada con éxito”.

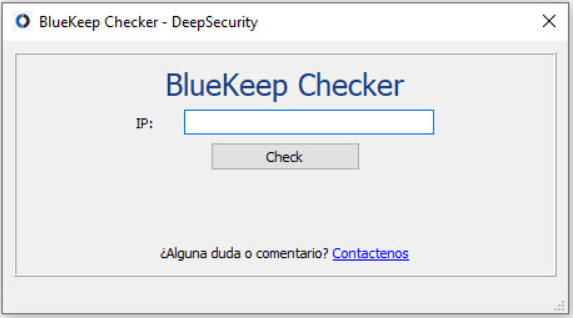

En DeepSecurity nos queremos asegurar que puedas validar si tus servidores son vulnerables por lo que hemos hecho una pequeña utilidad para Windows que te permitirá con un solo click saber si tu servidor es vulnerable. Solo debes descargar la aplicación dando click aquí, en el recuadro donde dice IP poner la IP de tu servidor y dar click en validar. Se adjunta captura del checker.